Sicherheit

4

Norton Safe Web

Schützen Sie sich vor böswilligen URLs, indem Sie Ihren Feed mit Norton Safe Web scannen.Schützen Sie Ihre Freunde, indem Sie sie über schädliche URLs in Ihrem Feed informieren.

- Kostenlose persönliche

- Web

7

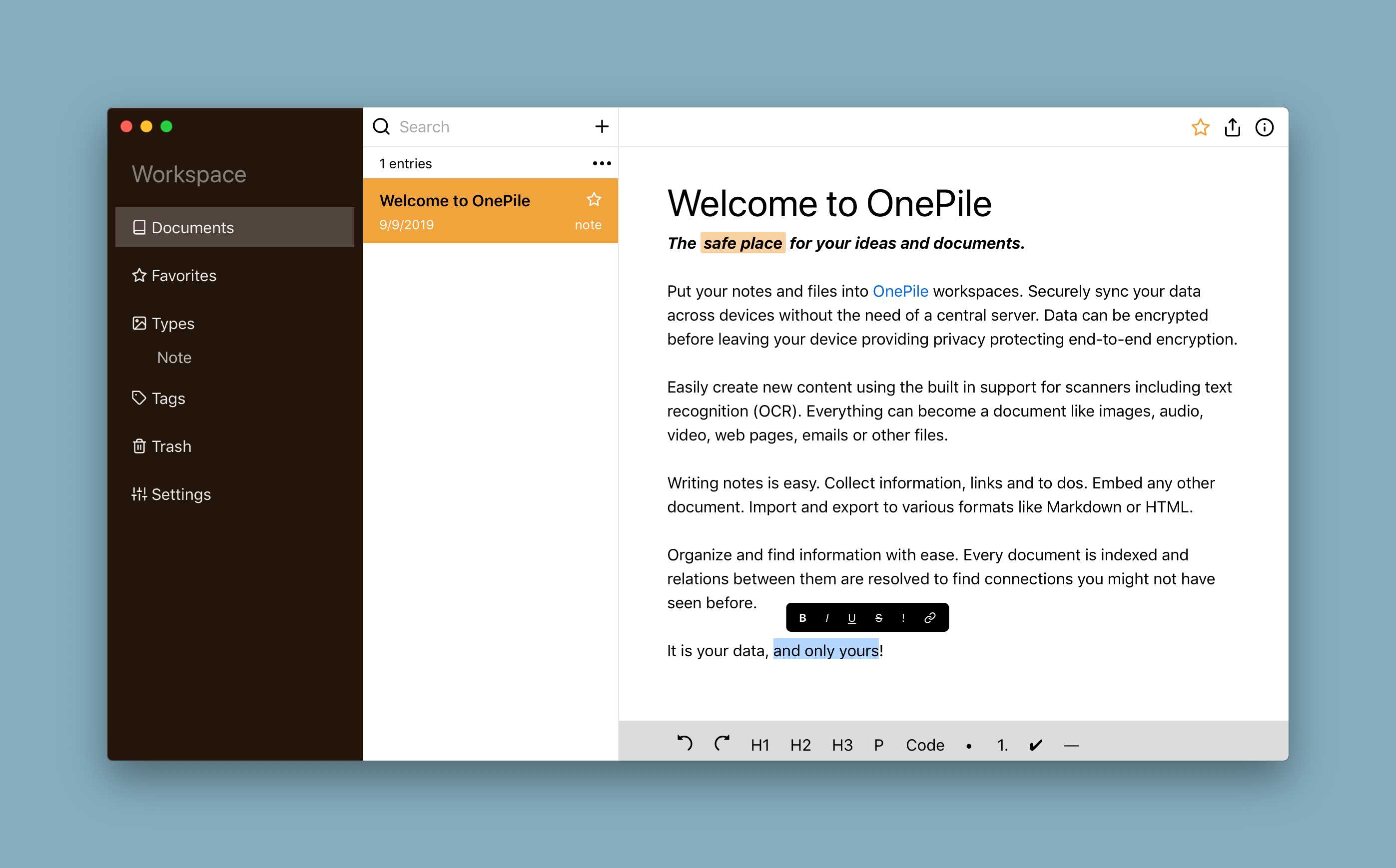

Encryptic

Encryptic ist eine Open-Source-Anwendung zum Aufzeichnen von Notizen, die sich stark auf die Verschlüsselung konzentriert.

- Kostenlose

- Self-Hosted

- Windows

- Mac

- Linux

2

4

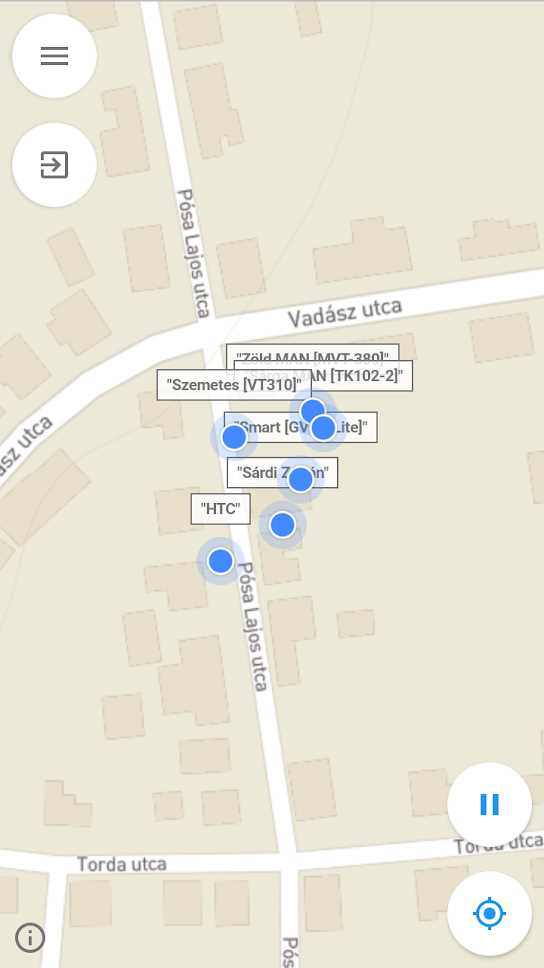

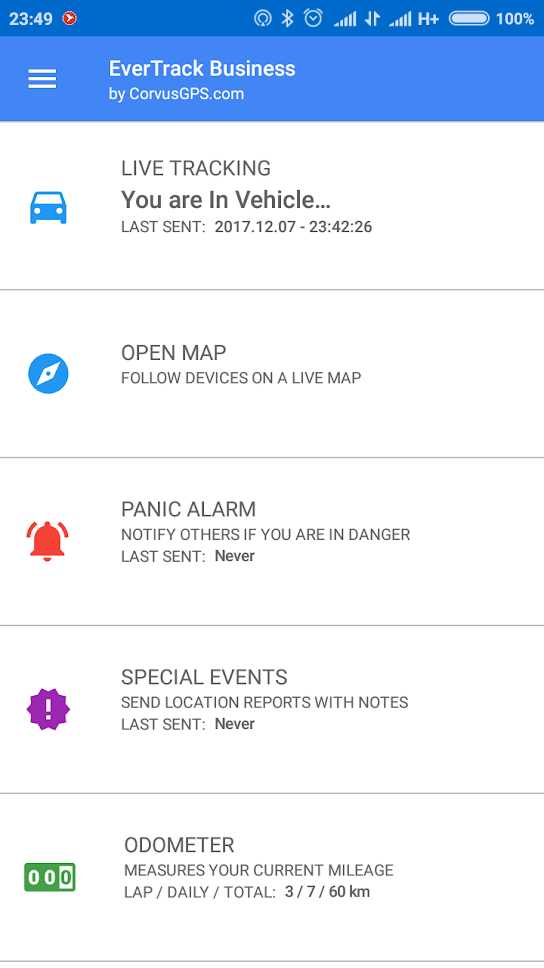

EverTrack

EverTrack ist eine GPS-Tracker-App, mit der Sie Ihr Auto, Ihren LKW, Ihren Lieferwagen oder ein anderes Fahrzeug in Echtzeit verfolgen können.Dies ist eine perfekte App für Telematik- oder Außendienst- und Flottenmanagementzwecke.

- Freemium

- Blackberry 10

- Android

- Android Tablet

- Kindle Fire

1

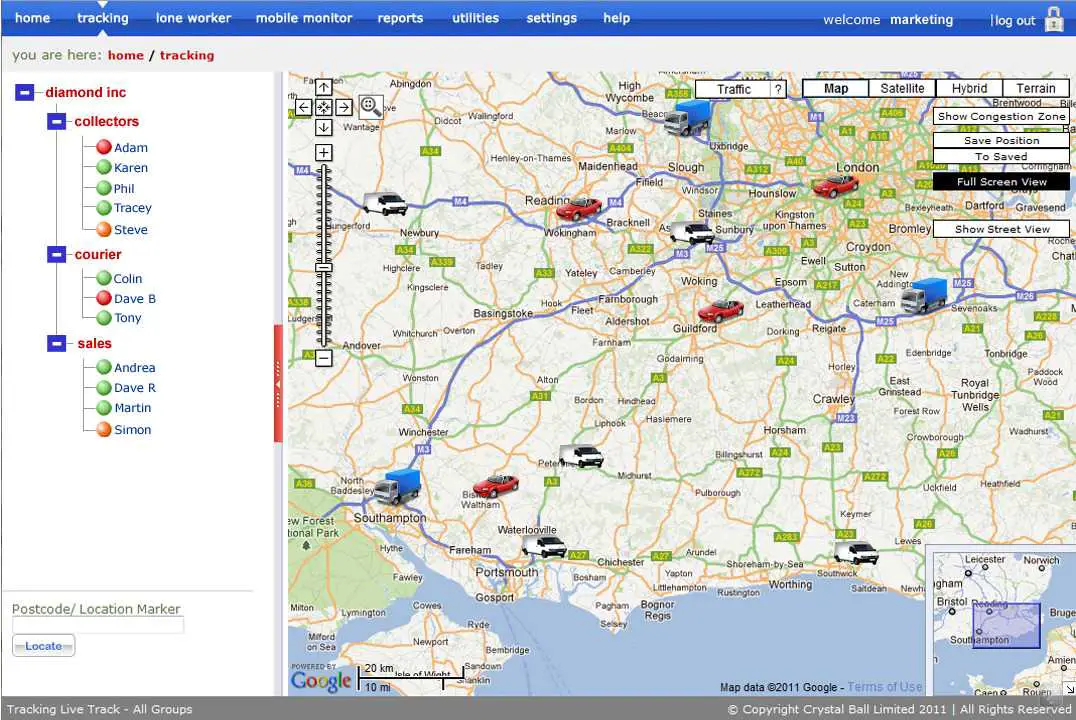

Mobile Track

Mobile Track ist die innovative Handy-Tracking-Anwendung von Crystal Ball, die sowohl für den Geschäfts- als auch für den Endkundenmarkt entwickelt wurde.

- Bezahlte

- Android

- Blackberry

- Web

- S60

- Windows Mobile

2

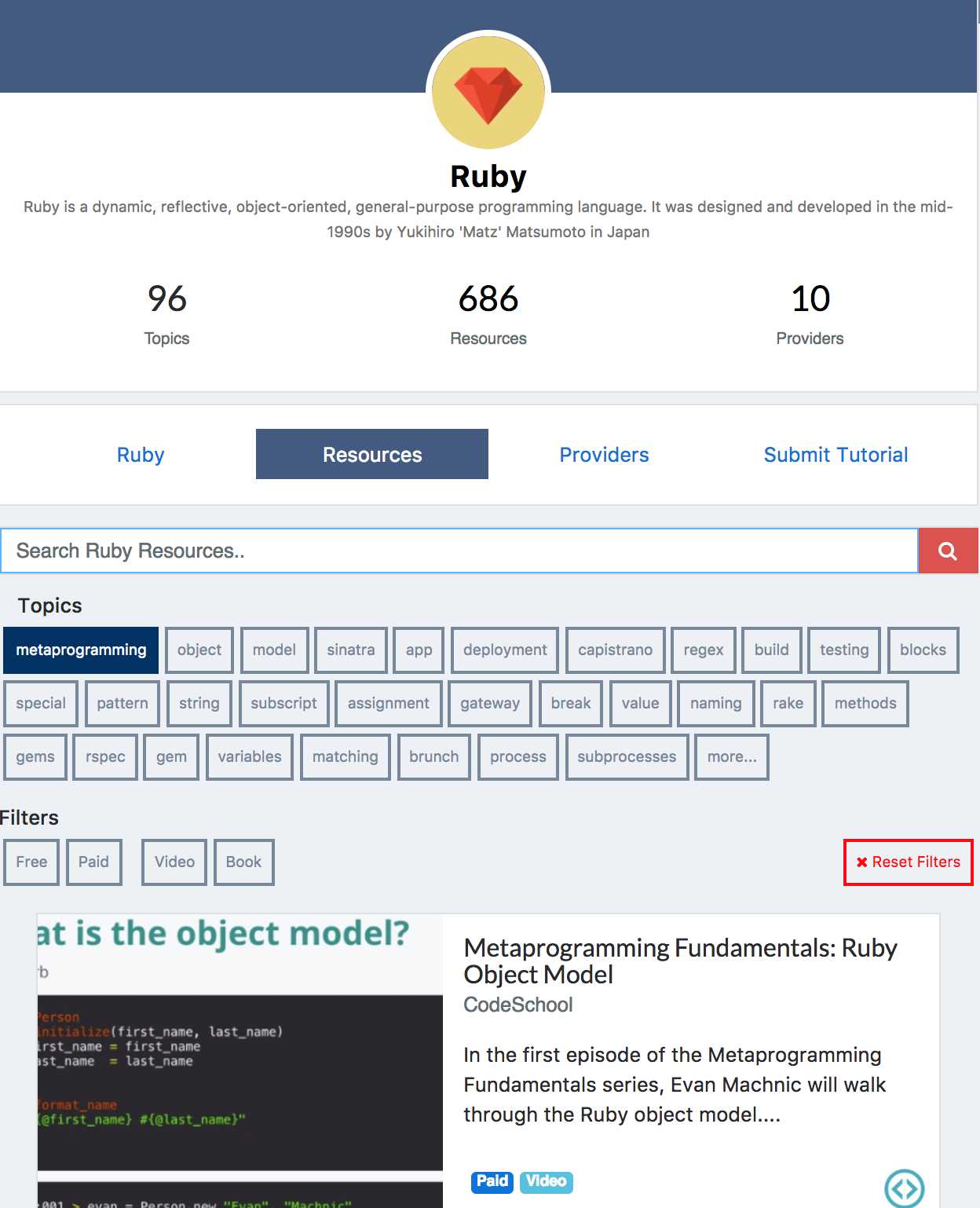

HackSource

HackSource ist eine Suchmaschine für Programmier-Tutorials, die Tausende von Büchern und Tutorials aus allen Internet-Seiten indexiert.Die Suche ist für Themen und Ressourcen verfügbar.

- Kostenlose

- Web

21

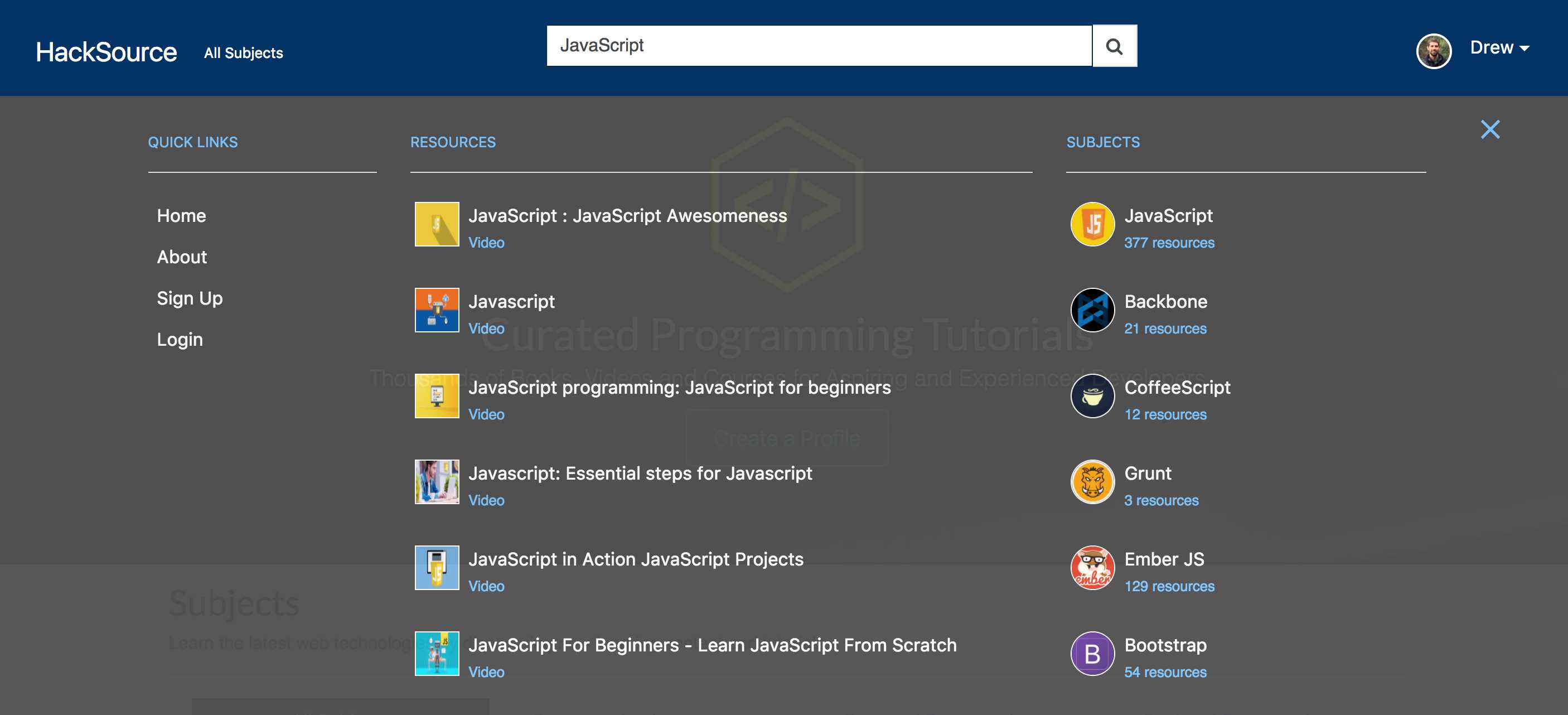

Amac Keylogger

Amac Keylogger für Mac OS X zeichnet heimlich eingegebene Tastenanschläge, Passwörter (Pro Edition), besuchte Websites, Chat-Inhalte im Chat, Desktop-Screenshots und gesendete E-Mails auf.Amac Keylogger für Mac OS X sendet automatisch Protokolle in festgelegten Intervallen an Ihre E-Mail- / FTP-Adresse.

- Bezahlte

- Mac

1

OriginStamp.com

Erstellen von blockchain-basierten, manipulationssicheren Zeitstempeln.Der Beweis, dass sich die Daten nicht geändert haben.

- Kostenlose

- Web

- Android

- Android Tablet

5

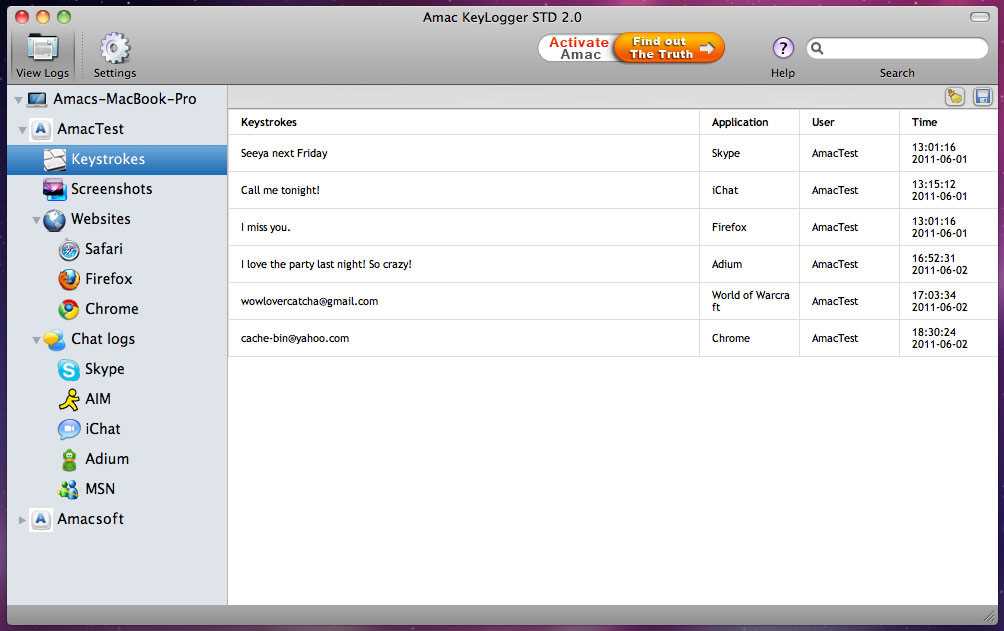

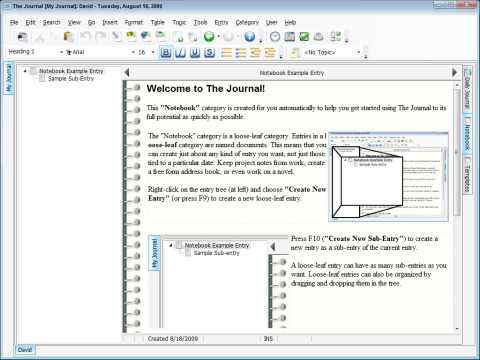

The Journal

Unabhängig von Ihren Journal- oder Schreibanforderungen bietet Ihnen The Journal unübertroffenen Komfort, Flexibilität und Sicherheit.

- Bezahlte

- Windows

1

AVG Threat Labs

Informieren Sie sich vor dem Besuch über die Sicherheitsbewertung einer Website.

- Kostenlose persönliche

- Web

1

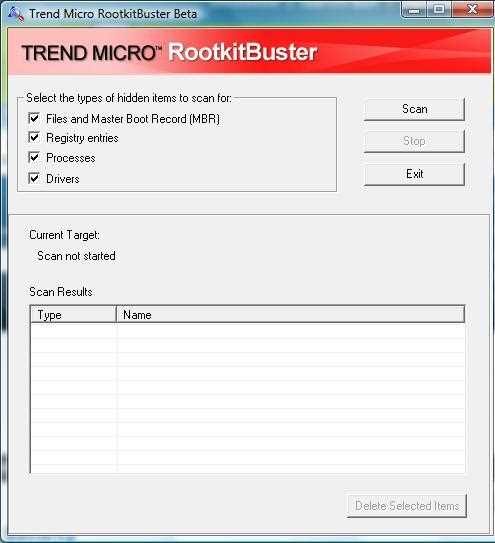

Trend Micro RootkitBuster

Suchen Sie nach versteckten Dateien, Registrierungseinträgen, Prozessen, Diensten, Treibern, Kernelcode-Patches, Ports, Betriebssystem-Service-Hooks und MBR-Rootkits (Master Boot Record).

- Kostenlose

- Windows

1

1

0

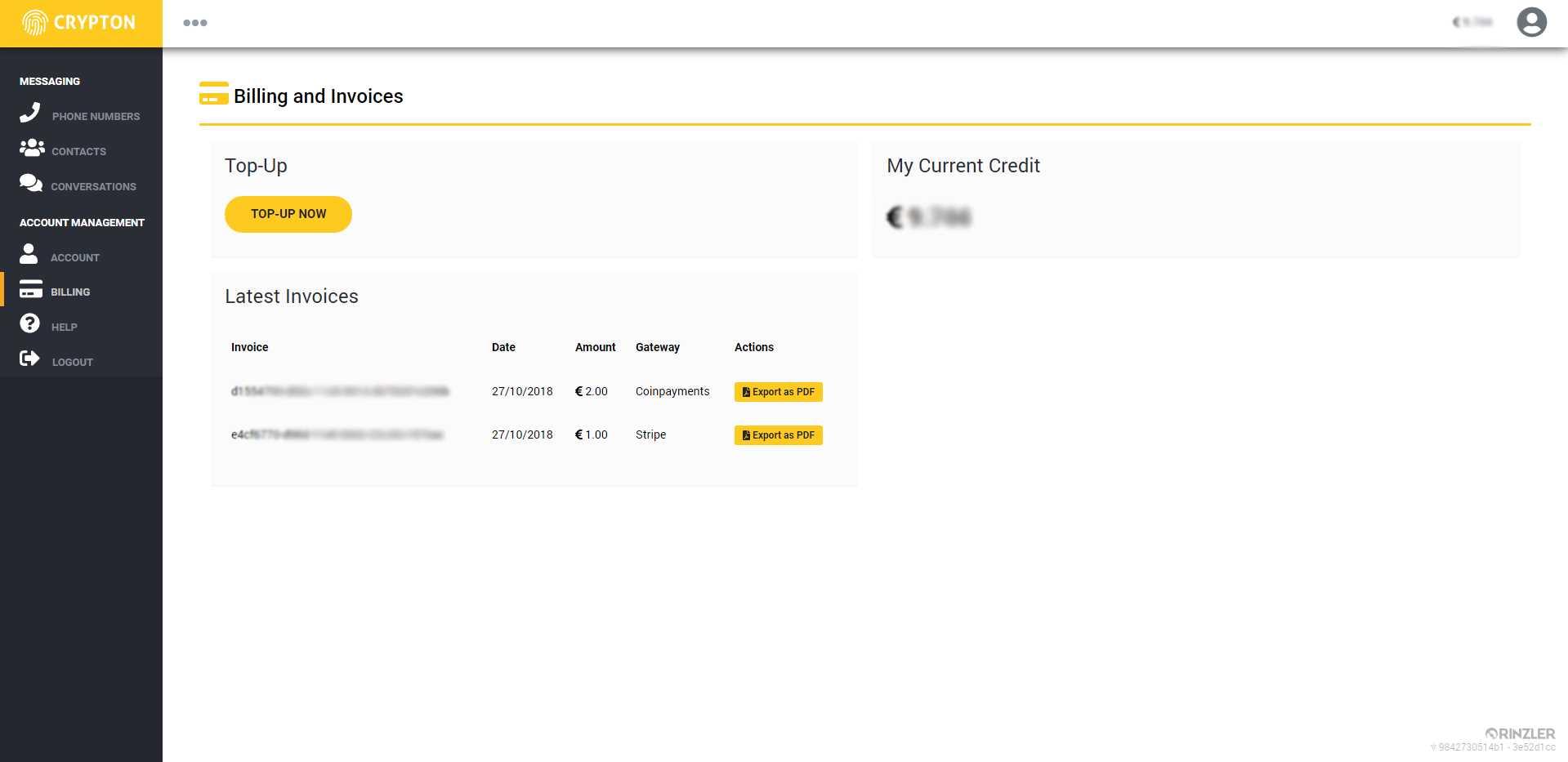

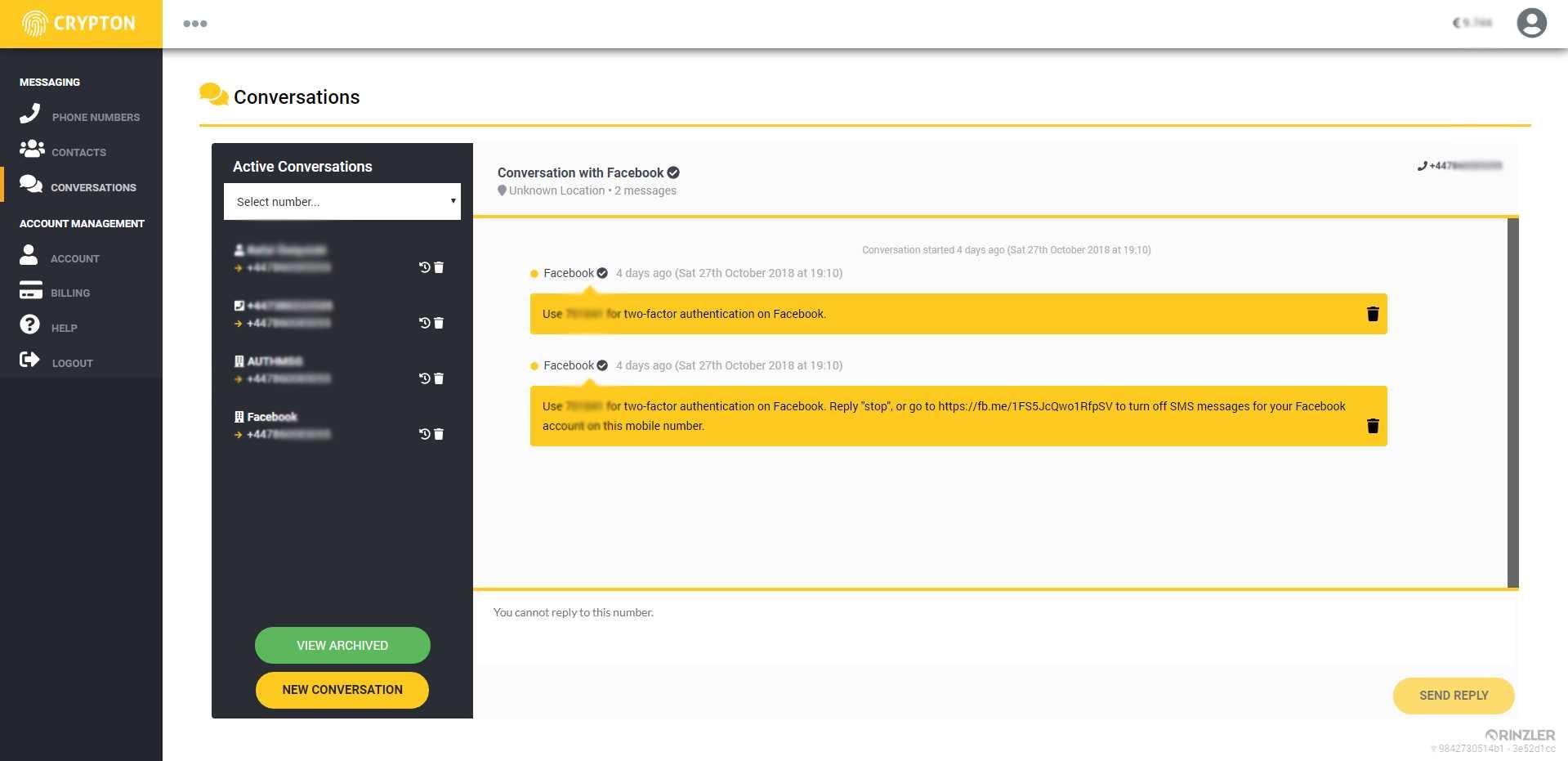

Crypton.sh

Es ist eine persönliche, separate SMS-Telefonnummer in der Cloud, die vollständig verschlüsselt ist. - Halten Sie Unternehmen davon ab, Ihre persönliche Telefonnummer an Werbetreibende zu verkaufen.

- Bezahlte

- Web

33

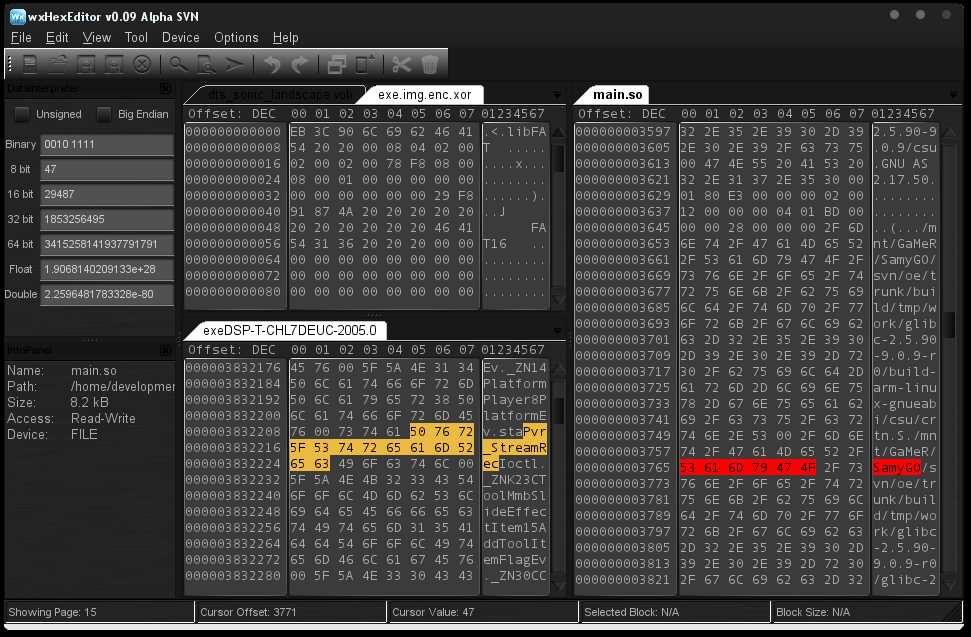

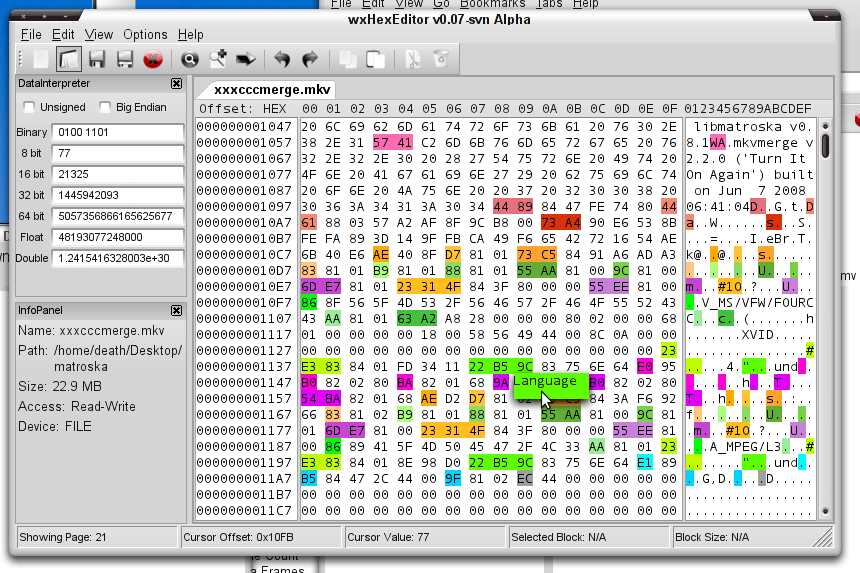

wxHexEditor

wxHexEditor ist ein plattformübergreifender Open-Source-Hex-Editor für Datenträger / Sektoren / Dateien, der in C ++ mit einer wxWidgets-basierten Benutzeroberfläche geschrieben wurde. Hauptmerkmale: - Geringer Speicherverbrauch

3

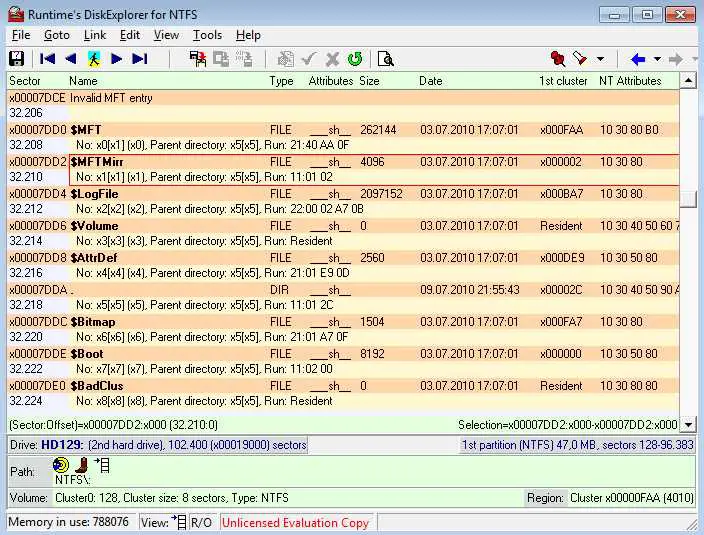

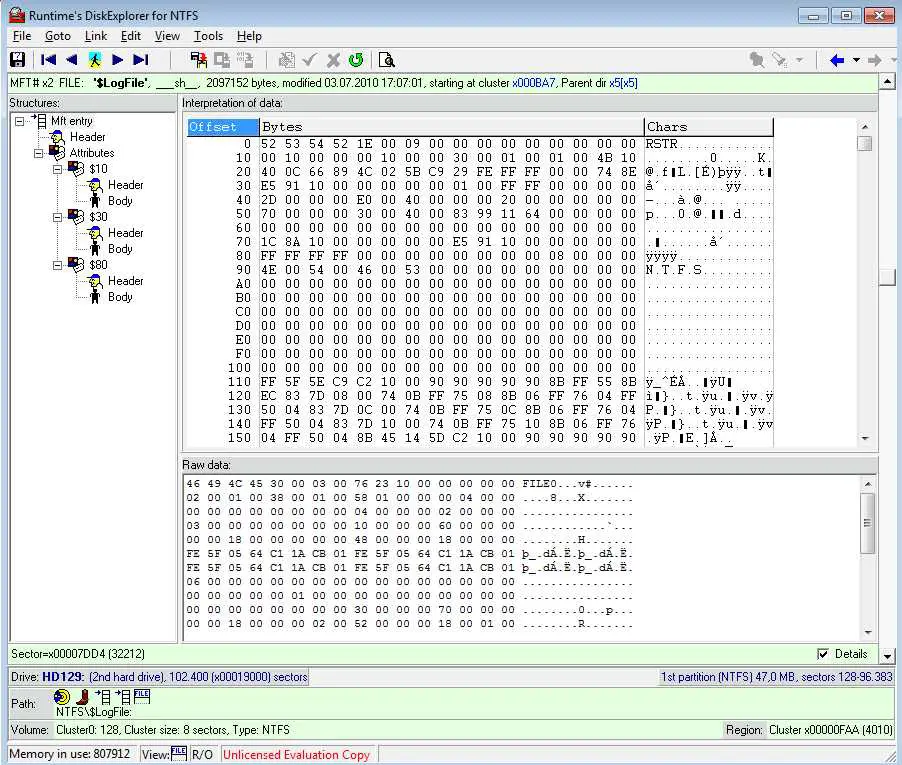

DiskExplorer

Dies ist auch ein Disk-Editor.Es wird mit einer sehr übersichtlichen und benutzerfreundlichen Benutzeroberfläche geliefert und bietet umfassende Informationen zu NTFS.

- Bezahlte

- Windows

7

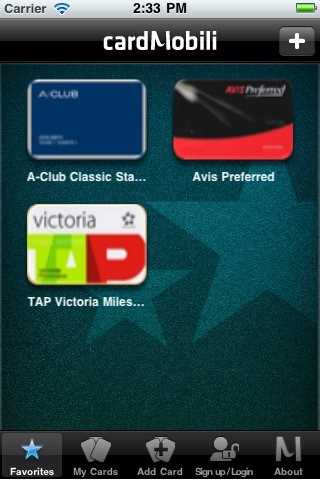

CardMobili

Alle Ihre Karten in Ihrem Handy!Verlieren Sie keine Punkte, Meilen und Rabatte mehr - scannen Sie einfach den Barcode vom Bildschirm!

- Kostenlose

- Blackberry

- Android

- iPhone

- Windows Phone

1

2

Envoy Proxy

Envoy ist ein Open Source Edge- und Service-Proxy, der für Cloud-native Anwendungen, Backends und APIs entwickelt wurde.

- Kostenlose

- Self-Hosted

1

Track My Mac

Track My Mac von MacKeeper-Entwicklern ist eine schnelle und einfache Möglichkeit, Ihren fehlenden Mac zu finden.Im Falle eines Verlusts erkennt die App den aktuellen Standort Ihres Mac, erstellt ein Foto des Diebes oder Eindringlings und sendet diese Daten direkt an Ihr iPhone.

- Kostenlose

- iPhone