448

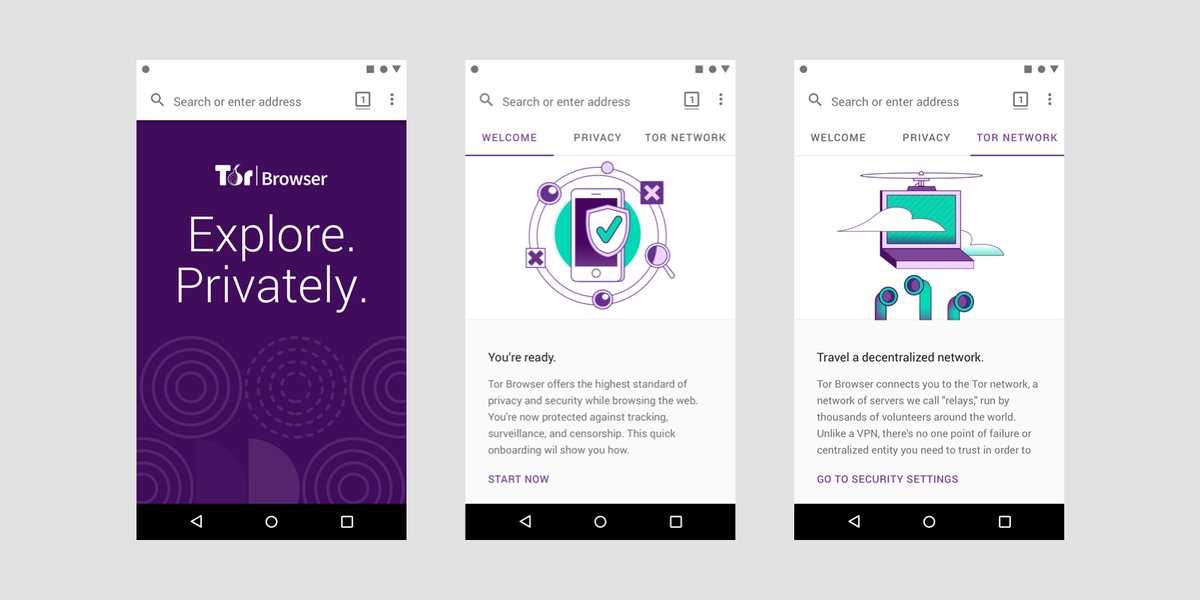

Die Tor-Software schützt Sie, indem Sie Ihre Kommunikation über ein verteiltes Netzwerk von Relais leiten, die von Freiwilligen auf der ganzen Welt betrieben werden: Sie verhindert, dass jemand, der Ihre Internetverbindung überwacht, erfährt, welche Websites Sie besuchen, und dass die von Ihnen besuchten Websites Ihren physischen Standort erfahrenHiermit können Sie auf Websites zugreifen, die gesperrt sind.Der Tor-Browser ermöglicht die Verwendung unter Windows, Mac OS X oder Linux, ohne dass Software installiert werden muss.Es kann von einem USB-Flash-Laufwerk ausgeführt werden, wird mit einem vorkonfigurierten Webbrowser zum Schutz Ihrer Anonymität geliefert und ist eigenständig.

tor-browser

Eigenschaften

- Tracker-Blocker

- Antizensur

- tragbar

- Eingebautes VPN

- Verkehrsanalyse

- Datenschutz fokussiert

- Erzwingt eine verschlüsselte Verbindung

- Anonym surfen

- Verstecke deine IP

- Proaktiver Schutz

- Datenschutz geschützt

- Anonymität

- Sicherheit

- Webbrowser basierend auf Firefox

- Embedded Debugger

- Eingebauter Ad-Blocker

- Quelloffene Software

- Open Source-Apps

- Bösartiger Skriptblocker

- IMAP-Debugging

Kategorien

Tor Browser-Alternativen für Mac

12

12

HideIP VPN

Ich habe sehr lange nach einer wirklich effizienten, stabilen und erschwinglichen Anwendung gesucht, die unter Mac OS X funktioniert und meine IP-Adresse verbirgt, damit ich das US-amerikanische Fernsehen online sehen kann.

12

Netsukuku

Netsukuku ist ein Mesh-Netzwerk oder P2P-Protokoll, das sich selbstständig generiert und verwaltet.

- Kostenlose

- Self-Hosted

- Windows

- Mac

- Linux

10

9

Super VPN

Super VPN wurde 2010 von einem begeisterten Team von IT-Experten gegründet, die bereits seit 2002 erfolgreich Webhosting-Dienste anbieten.

- Bezahlte

- Windows

- Mac

- Linux

- Android

- iPhone

- Blackberry

- iPad

- Windows Mobile

8

Sushi Browser

Das Konzept des "Sushi-Browsers" sieht vor, dass der Bildschirm durch eine einfache Bedienung maximal ausgelastet wird. Sein Ziel ist es, so fantastisch wie Sushi zu sein.

8

8

7

7

i2pd (I2P Daemon)

I2P (Invisible Internet Protocol) ist eine universelle anonyme Netzwerkschicht.

6

strongSwan

strongSwan ist eine Open Source IPsec-basierte VPN-Lösung für Linux und andere UNIX-basierte Betriebssysteme, die die Schlüsselaustauschprotokolle IKEv1 und IKEv2 implementiert.

6

cryptostorm

Ein Post-Snowden-VPN, das auf Anonymität und Sicherheit basiert.Service setzt voraus, dass Sie über Software- / Netzwerk-Setups nachdenken und ein allgemeines Verständnis dafür haben.Kenntnisse für Fortgeschrittene.

6