0

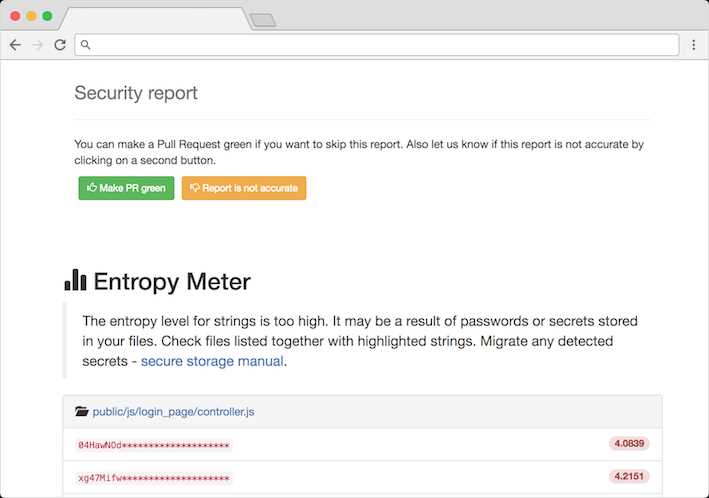

Es kommt manchmal vor, dass Sie versehentlich Geheimnisse oder Passwörter für Ihr Repository festlegen.Die empfohlene Best Practice ist es, die Geheimnisse nicht zu verraten, das liegt auf der Hand.Aber nicht immer so offensichtlich, wenn Sie einen großen Zusammenschluss haben, der darauf wartet, überprüft zu werden.Mit diesem Tool können Sie einen Webhook einrichten, der auf die Pull-Anforderungen wartet und alle interessanten Dateien auf durchgesickerte Geheimnisse überprüft.Jedes Mal, wenn PR aktualisiert wird, werden die letzten Änderungen erneut geprüft und ein Bericht erstellt.Sowohl Bestätigungs- als auch Zurückweisungsaktionen lösen eine Slack-Benachrichtigung aus, mit deren Hilfe die Regeln zur Erkennung von Geheimnissen verbessert oder korrigiert werden können.Bestätige Bericht (JA): Bestätige diesen Bericht als gültig, erkannte Zeichenfolgen sind tatsächliche Geheimnisse.Bericht ablehnen (NEIN): Bericht ablehnen, erkannte Geheimnisse sind keine Anmeldeinformationen, sondern nur Objektkennungen, Nachrichten oder andere nicht verwandte Zeichenfolgen.Dies wird dazu beitragen, die Falsch-Positiv-Quote zu verbessern.

Webseite:

https://github.com/auth0/repo-supervisorKategorien

Repo-supervisor-Alternativen für Windows

0

truffleHog

Durchsucht Git-Repositorys nach Geheimnissen und greift dabei tief in die Commit-Geschichte und -Zweige ein.Dies ist effektiv bei der Suche nach versehentlich begangenen Geheimnissen.

0

Yelp's detect-secrets

detect-secrets ist ein Modul mit passendem Namen zur (Überraschungs-) Erkennung von Geheimnissen innerhalb einer Codebasis.

0

yara4pentesters

Regeln zur Identifizierung von Dateien mit wichtigen Informationen wie Benutzernamen, Passwörtern usw.

0

AWS Lab's git-secrets

git-secrets überprüft Commits, schreibt Nachrichten fest und fügt --no-ff zusammen, um das Hinzufügen von Geheimnissen in Ihre git-Repositorys zu verhindern.

0

0

0

repo-security-scanner

CLI-Tool, das versehentlich an ein Git-Repo gebundene Geheimnisse findet, z. B. Passwörter, private Schlüssel.